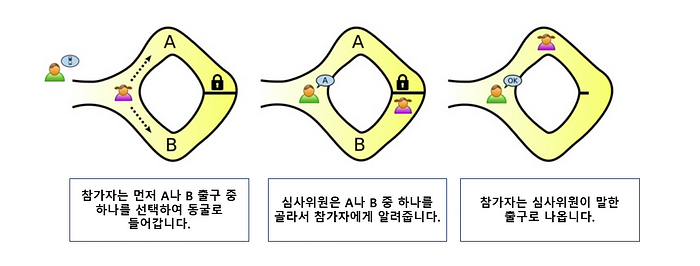

Ⅰ. 데이터의 활용과 보안 동시고려, 형태 보존 암호화(FPE)와 순서 보존 암호화(OPE) 개념구분형태보존 암호화순서보존 암호화정의입력값의 형태를 유지한채로 암호화하는 방식으로 암호화 키와 암호화 알고리즘 사용암호화할 때 데이터 내의 순서를 보존한채로 암호화하는 방식으로 두 개의 암호화 키 사개념도1234 -> 3123(Tweak, Feistel)A B C D -> A' B' C' D'(단조증가, 노이즈) Ⅱ. 형태보존 암호화와 순서보존 암호화 특징 및 유형가. 형태보존 암호화 특징 및 유형구분세부설명특징Tweak 사용- 기밀성 제공 위해 부가정보 입력Feistel 구조- Round Function 반복 수행 블록암호화 방식유형Prefix Cipher- 의사난수 가중치 계산, Mapping- 알고리즘 ..