반응형

제로 트러스트 모델

1. 트러스트 모델과 보안 원리 비교

2. 트러스트 모델과 핵심 원칙, 적용 분야 비교

Ⅰ. 무신뢰 기반의 보안 모델, 제로 트러스트 모델의 개요

가. 제로 트러스트 모델 개념

|

|

| 개념 | - 무신로 기반의 정책 결정으로 "선인증 후연결"로 자원을 관리하는 보안 모델 |

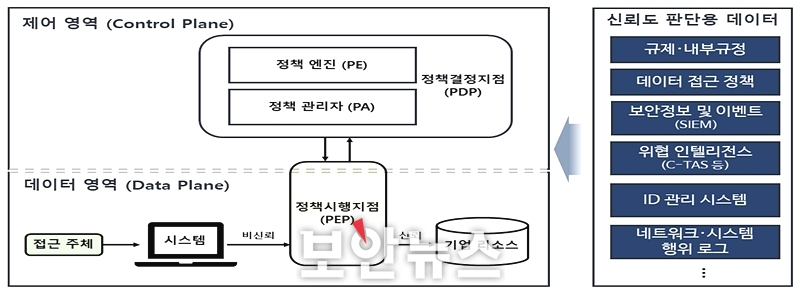

나. 제로 트러스트 구성 요소

| 구분 | 구성 요소 | 설명 |

| 제어 영역 | Policy Decision Point (PDP) | 정책 결정 지점 |

| Policy Engine (PE) | 정책 엔진 | |

| Policy Administrator (PA) | 정책 관리자 | |

| 데이터 영역 | Policy Enforcement Point (PEP) | 정책 시행 지점 |

- 무신뢰의 원칙으로 기존 트러스트 모델보다 보안 강화

Ⅱ. 트러스트 모델과 보안 원리 비교

가. 개념도 비교

|

- 트러스트 모델은 내부는 암묵적 신뢰 기반, 제로 트러스트 모델은 외부/내부 모두 무신뢰 기반

나. 보안 원리 상세 비교

| 구분 | 제로 트러스트 | 트러스트 |

| 개념 | 내/외부 모두 무신뢰 기반 보안 인증 | 외부 무신뢰, 내부 암묵적 신뢰 기반 보안 인증 |

| 특징 | 선 인증 후 연결 | 선 연결 후 인증 |

| 장점 | 높은 보안 강화로 엄격한 접근 제어 | 사용자 및 관리자의 편의성 증대 |

| 단점 | 높은 구축 비용과 관리의 어려움 | 상대적으로 낮은 보안성 |

- 시스템 구축 목적에 따라 알맞은 모델 선택 필요

Ⅲ. 트러스트 모델과 핵심 원칙 및 적용 분야 비교

가 .핵심 원칙 비교

| 구분 | 제로 트러스트 | 트러스트 |

| 인증 | 인증 체계 강화 선 인증 후 연결 |

내부 암묵적 신뢰 선 연결 후 인증 |

| 경계 | SDP 사용 추상적, 논리적 경계 | 물리적 내/외부 분리 관리 |

| 구역 | 내/외부 모든 구역 보안 관리 | 내/외부 분할, 외부 위주 보안 관리 |

나. 적용 분야 비교

| 구분 | 제로 트러스트 | 트러스트 |

| 구축 환경 | 클라우드 구축 환경에서 보안 관리에 유리한 모델 | 온프레미스 구축 환경에서 보안 관리에 유리한 모델 |

| 목적 | 모든 디바이스의 보안 관리 목적 | 외부 접근에 대한 보안이 엄격한 기업 네트워크 관리 목적 |

| 구조 | 분산 네트워크 관리에 유리 | 중앙 집권 네트워크 관리에 유리 |

반응형

'IT 기술 > 보안' 카테고리의 다른 글

| 프라이버시 보호 모델 (0) | 2024.09.25 |

|---|---|

| HMAC (Hash based Message Authentication Code) (0) | 2024.09.23 |

| CC 인증 (ISO/IEC 15408) (0) | 2024.09.23 |

| 디지털 포렌식 (0) | 2024.07.08 |

| 개인정보 보호, 가명 처리 / 익명 처리, 프라이버시 보호 모델, 개인정보 비식별화 조치 가이드라인 (1) | 2024.07.08 |