반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- Machine Learning

- 슬라이싱

- 팰린드롬

- Adversarial Attack

- image classification

- 3D 얼굴

- CNN

- 파이썬

- MnasNet

- deep learning

- ubuntu

- Reconstruction

- EfficientNetV2

- neural architecture search

- model

- progressive learning

- 추천시스템

- TensorFlow

- tf.image

- 3D Face

- training efficiency

- PYTHON

- adaptive regularization

- tf.data

- uncertainty

- recommendation

- AI

- GAN

- leetcode

Archives

- Today

- Total

굿

개인정보 보호, 가명 처리 / 익명 처리, 프라이버시 보호 모델, 개인정보 비식별화 조치 가이드라인 본문

반응형

개인정보 보호에 관한 아래 사항에 대하여 설명하시오.

가. 가명, 익명처리 기술에 대하여 설명

나. 가명정보 처리 절차

다. 프라이버시 보호모델 설명

라. 개인정보비식별화조치 가이드라인에 대해 설명하시오.

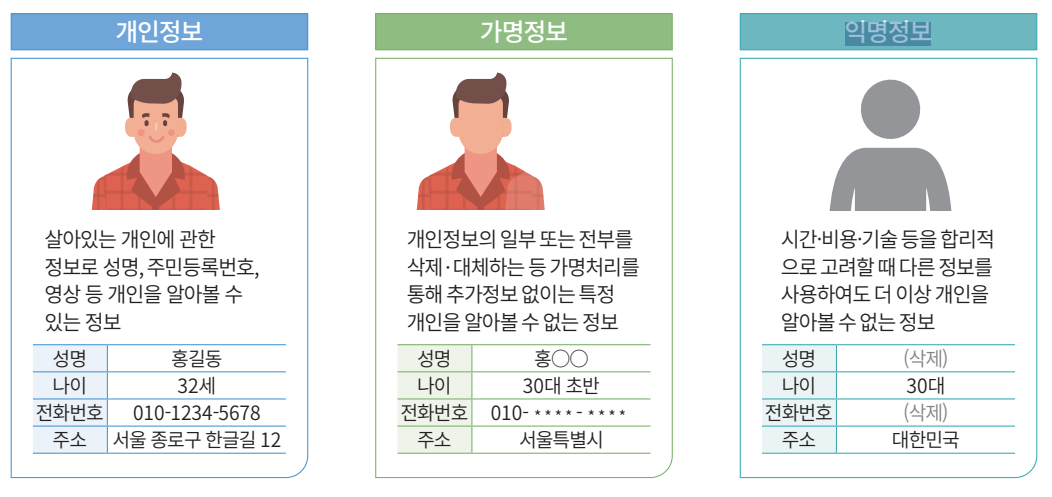

Ⅰ. 개인정보 보호기술, 가명 처리 / 익명 처리 기술

|

|

| 가명 처리 기술 | 개인 정보를 일부 또는 전체 삭제로 비식별화하여 "추가 식별 정보 없이 개인 식별 불가능한 정보" |

| 익명 처리 기술 | 개인 정보를 특정 고유 식별자로 대체하여 "추가 식별 정보 활용해도 개인 식별 불가능한 정보" |

Ⅱ. 개인 정보 보호화 활용성 균형, 가명정보 처리

가. 개인정보 가명처리 절차

|

나. 개인정보 가명처리 상세절차

| 절차 | 상세절차 | 설명 |

| 사전 준비 | - 목적 설정 - 문서 작성 |

- 가명 처리 목적 정의 - 개인정보 처리 방침 |

| 위험성 검토 | - 대상 선정 - 식별 위험성 평가 |

- 가명처리 대상 선정 - 식별 위험성 검토 |

| 가명 처리 | - 가명 처리 기법 선택 - 가명 처리 실시 |

- 처리 방법 / 수준 정의 - 가명 처리 실시 |

| 적정성 검토 | - 가명 처리 검증 - 재식별 검토 |

- 가명화 처리 검증 - 보호 수준 평가 |

| 안전한 관리 | - 데이터 관리 - 정기적 검사 |

- 관리정책 수립 - 모니터링, 개선사항 식별 |

- 데이터 가명처리 평가 기준, 프라이버시 모델 활용

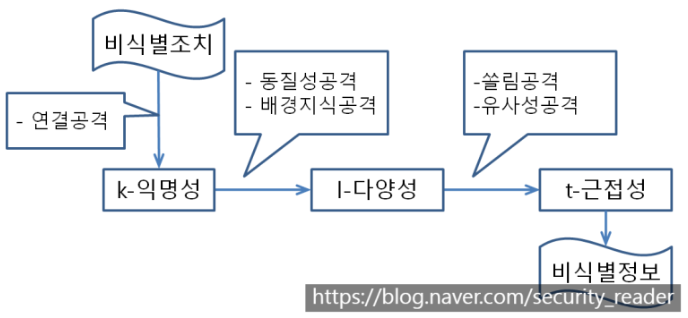

Ⅲ. 프라이버시 보호모델 설명

가. 프라이버시 보호모델 개요

|

|

| k - 익명성 | - 특정인임을 추론할 수 있는지 여부 검토, 동일한 값을 가진 레코드가 k 개 이상 존재 |

| l - 다양성 | - 특정인 추론이 안되도 민감한 정보의 다양성을 높여 추론 가능성 낮추기, 각 레코드는 l개 이상의 다양성을 가진다 |

| t - 근접성 | - 민감한 정보의 분포를 낮추어 추론 가능성 더욱 낮추기, 전체 데이터 정보 분포와 특정 정보 분포 차이를 t 이하로 한다 |

나. 프라이버시 모델 공격 기법과 보호 모델

| 공격 기법 | 설명 | 보호 모델 |

| 연결 공격 | 비식별 데이터 - 공개 데이터 연결하여 개인 식별 | k - 익명성 |

| 동질성 공격 | 데이터 집합에서 동일한 정보 이용하여 개인 식별 | l - 다양성 |

| 배경지식 공격 | 배경 지식을 통하여 민감 정보 식별 | |

| 쏠림 공격 | 정보가 특정한 값에 쏠려 있는 경우 확률 적으로 민감 정보 추론 | t - 근접성 |

| 유사성 공격 | 의미상 유사한 민감 정보 유추 |

Ⅳ. 개인정보비식별화조치 가이드라인

가. 개인정보 비식별화조치 가이드라인 추진 배경 1) 정부 3.0 및 빅데이터 활용 확산 2) 개인정보 보호 강화에 대한 사회적 요구 지속 3) '보호와 활용' 동시 모색하는 세계적 정책변화

나 .개인정보비식별화 단계별 조치사항

|

|

| 사전검토 | 개인정보 여부 검토 |

| 비식별 조치 | 개인 식별 요소 삭제 또는 대체로 개인 정보 비식별 조치 |

| 적정성 평가 | 다른 정보화 결합하여 개인 식별 가능성 판단, "비식별 조치 적정성 평가단" |

| 사후 관리 | 정보 안전조치, 비식별 가능성 모니터링, 재식별 방지 조치 수행 |

반응형

'IT 기술 > 보안' 카테고리의 다른 글

| HMAC (Hash based Message Authentication Code) (0) | 2024.09.23 |

|---|---|

| CC 인증 (ISO/IEC 15408) (0) | 2024.09.23 |

| 디지털 포렌식 (0) | 2024.07.08 |

| 제로 트러스트 모델 (0) | 2024.07.08 |