1. 디지털 포렌식 유형 및 절차

2. 네트워크 증거 수집

3. 시스템 증거 수집

4. 응용 프로그램 증거 수집

5. 디스크 이미징, 증거 수집 방법

Ⅰ. 디지털 증거물 수집 및 분석, 디지털 포렌식의 개요

| 정의 | - 범죄 수사에서 과학적 증거 수집 및 분석 기법으로 "각종 디지털 데이터 정보를 수집, 분석하여 수사에 사용"하는 기법 | |

| 원칙 | 정당성 | 위법시 법적 효력 상실 |

| 재현성 | 동일 결과 재현 가능 | |

| 신속성 | 휘발성 데이터 신속 복구 | |

| 연계보관 | 획득, 이송, 분석, 보관, 법정 제출 책임자 명확 | |

| 무결성 | 위변조에 대한 무결성 | |

Ⅱ. 디지털 포렌식의 유형 및 절차

가. 디지털 포렌식 유형

| 구분 | 유형 | 설명 |

| 분석 목적 | 사고 대응 포렌식 | - 침해 사고 대응 범죄자 파악 목적 |

| 정보 추출 포렌식 | - 범행 입증 위한 증거물 파악 목적 | |

| 분석 유형 | 네트워크 포렌식 | - 네트워크 데이터 로그 분석 |

| 시스템 포렌식 | - 서버, 네트워크 장비, 메모리, 프로세스 로그 분석 | |

| 소프트웨어 포렌식 | - 응용 프로그램, 어플리케이션 사용 패턴, 불법 활동 분석 | |

| 데이터베이스 포렌식 | - 데이터베이스, 메타데이터 분석 | |

| 모바일 포렌식 | 스마트폰, 스마트패드 등 휴대용 기기 분석 |

나. 디지털 포렌식 절차

| # | 절차 | 수행 내용 | 설명 |

| 1 | 준비 | - 포렌식 방안 수립 - 이해관계자 협조 |

- 분석 대상, 인력, 장비 선정 - 분석 위한 협조 요청 |

| 2 | 증거 확보 | - 디스트 이미징 - 메모리 덤프 |

- 디스크 이미징, 복제 - 메모리 정보 추출 |

| 3 | 보관 이송 | - 반출입 통제 - 손상 방지 |

- 데이터 유출 방지 - 온습도 유지, 전자파 차단 |

| 4 | 분석 조사 | - 삭제 파일 복구 - 파일 타임 라인 분석 - 정합성 분석 |

- 삭제, 변경 파일 복구 - 파일 이용 기록 및 타임 라인 분석 - 자료 정합성 분석 |

| 5 | 보고서 작성 | - 증거 기록 - 증거 제출 |

- 법적 정당성 위한 증거 기록 - 증거물, 보고서 제출 |

Ⅲ. 네트워크, 시스템, 응용 프로그램 증거 수집

가. 네트워크 증거 수집

| 증거 수집 대상 | - 트래픽 - 로그 파일 |

- 데이터 패킷 수집 - 라우터, 스위치 로그 수집 |

| 분석 방법 | - 트래픽 패턴 분석 - 로그 분석 |

- 비정상 트래픽 패턴 분석 - 비정상 로그 분석 |

나. 시스템 증거 수집

| 증거 수집 대상 | - 디스크 - 메모리 |

- 파일, 저장 데이터 수집 - 메모리 덤프 |

| 분석 방법 | - 파일 타임 라인 - 메모리 분석 |

- 파일 생성, 로그 분석 - 시스템 사용 내역 분석 |

다. 응용 프로그램 증거 수집

| 증거 수집 대상 | - 이메일 - 브라우저 활동 |

- 이메일 내역, 첨부 파일 - 브라우저 캐시, 방문 기록 |

| 분석 방법 | - 사용 패턴 - 메타데이터 |

- 응용 프로그램 사용 패턴 - 메타데이터 분석 |

Ⅳ. 저장매체 사본 생성, 디스크 이미징

가. 디스크 이미징(Disk Imaging) 개요

| 정의 | - 원본 데이터의 이상 없이 물리적으로 동일한 데이터를 디스크 이미지 파일로 생성하는 기법 |

| 매커니즘 | 디스크 이미징 -> HW -> Disk to Disk -> 분석 디스크 이미징 -> SW -> Disk to File -> 분석 |

나. 디스크 이미징 증거 수집 방법

| 구분 | Disk to Disk | Disk to File |

| 정의 | 원본 데이터와 동일한 물리적 디스크 생성 | 원본 데이터와 동일한 이미징 파일 생성 |

| 절차 | 분석 대상 데이터 디스크 직접 복제 | 분석 대상 데이터 이미징 도구로 파일 생성 |

| 장점 | - 빠른 데이터 전송 - 즉시 분석 가능 |

- 저장 공간 유연 - 네트워크 활용 가능 |

| 단점 | - 물리적 여분 장치 필요 - 비용 증가 |

- 파일 생성 시간 소요 - 데이터 손상 우려 |

'IT 기술 > 보안' 카테고리의 다른 글

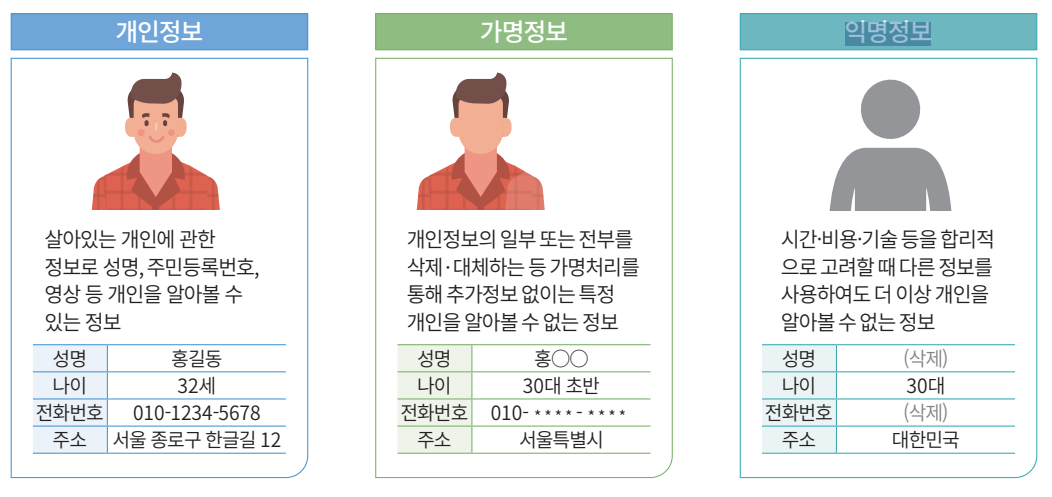

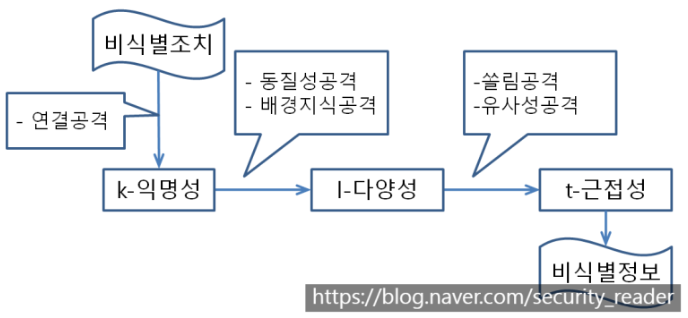

| 프라이버시 보호 모델 (0) | 2024.09.25 |

|---|---|

| HMAC (Hash based Message Authentication Code) (0) | 2024.09.23 |

| CC 인증 (ISO/IEC 15408) (0) | 2024.09.23 |

| 제로 트러스트 모델 (0) | 2024.07.08 |

| 개인정보 보호, 가명 처리 / 익명 처리, 프라이버시 보호 모델, 개인정보 비식별화 조치 가이드라인 (0) | 2024.07.08 |